Réunion

Screaming Channels et empreintes radio-fréquence : Exploiter et sécuriser les signaux invisibles des communications sans fils

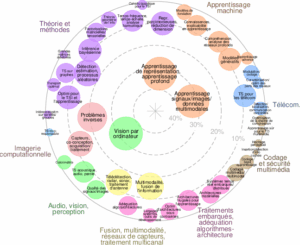

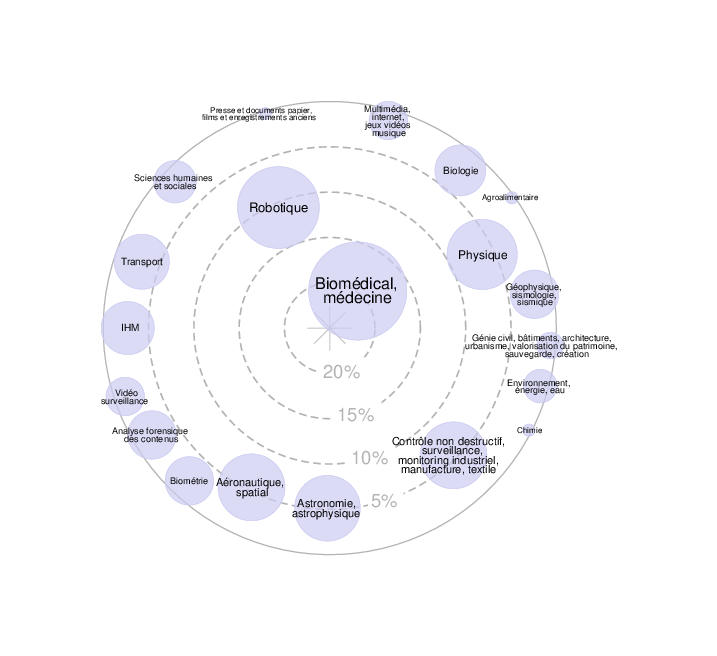

Axes scientifiques :

- Adéquation algorithme-architecture, traitements embarqués

GdRs impliqués :

Organisateurs :

Nous vous rappelons que, afin de garantir l'accès de tous les inscrits aux salles de réunion, l'inscription aux réunions est gratuite mais obligatoire.

Inscriptions

7 personnes membres du GdR IASIS, et 13 personnes non membres du GdR, sont inscrits à cette réunion.

Capacité de la salle : 50 personnes. 30 Places restantes

Inscriptions closes pour cette journée

Annonce

La journée est co-organisée par les GdR IASIS, Sécurité Informatique et SOC2.

Contexte

Les systèmes d’informations font désormais partie intégrante du fonctionnement des administrations, des entreprises et du quotidien de chacun. De fait, leur sécurité est un enjeu crucial tant pour proteger les données sensibles (mécanisme de défense) que pour l’interception de données (mécanisme d’attaque). Ces systèmes échangent ces données via notamment des transmissions sans fil, soulevant ainsi la question de la protection des données transmises entre un dispositif d’intérêt et un point d’accès réseau. Il existe deux manières de protéger les données i) en sécurisant la couche physique pour rendre l’interception des signaux difficile ii) en cryptant les données transmises pour rendre leur décodage difficile.

Lorsqu’un signal est transmis par le dispositif d’intérêt, sa détection n’implique donc pas a priori une fuite d’information sensible car l’information contenue dans le message est protégée. Cependant, il peut arriver que ce signal chiffré soit accompagné d’un signal compromettant dû à une émission non légitime.

C’est le contexte de canaux cachés télécom (ou Screaming channels) où un signal non-protégé est transmis sur une porteuse légitime de manière volontaire (on parle alors de air gap bridging) ou involontaire (par couplage électro-magnétique). La criticité de ce type de canaux cachés a augmenté avec l’avènement récent des systèmes sur puce radio-fréquence (SoC-RF) dans lesquels sont combinés les processeurs, les mémoires et les circuits de transmission RF sur le même substrate (mixed-signal circuits).

L’objectif de cette journée est donc d’explorer les différents aspects autour du Screaming channels : des modèles théoriques à leur exploitation applicative en passant par les algorithmes de traitement et les démonstrateurs matérielles.

Liste des thèmes (non-exhaustive)

- Communication par canaux cachés

- Identification d’empreintes radio-fréquence

- Détection d’anomalie et d’intrusion

- Modélisation des fuites (substrat, EM)

- Applications : dispositifs IoT, WLAN, RIS/RFID

- Méthodologie : des modèles théoriques et démonstrateurs matériels

Appel à participations

Inscriptions : les membres du GdR IASIS doivent s’inscrire à la journée par le biais de cette page.

Important : la prise en charge des missions doit être faite avant le 06 novembre 2025.

Pour les non-membre du GDR IASIS, les personnes souhaitant participer à cette journée sont invitées faire leur inscription sur ce site avant 13 novembre 2025 : https://scream.sciencesconf.org/

Contact

Leonardo S. Cardoso (CITI, INSA Lyon): leonardo.cardoso@insa-lyon.fr

Matthieu Gautier (IRISA, Université de Rennes) : matthieu.gautier@irisa.fr

Amor Nafkha (IETR, CentraleSupelec): amor.nafkha@centralesupelec.fr

Programme

Accueil à 9h30 -- Café

9h45- 12h :

- [9h45-10h30] Aurélien Francillon (Eurecom): EM emissions: from an historical point of view to screaming channels

- [10h30-11h15] Valeria Loscri (INRIA): Finding a Needle in a (Spectrum) Haystack: Multi-Band Multi-Device Radio Fingerprinting

- [11h15-12h] Philippe Besnier (IETR): Détection de sources de champs électromagnétiques à proximité immédiate ou à distance : mécanismes élémentaires de couplage et la question de leur quantification.

12h-14h : Repas

14h-16h45 : Présentations 20mn + 5mn de questions

- [14h-14h25] Emmanuel Cottais, José Lopes Esteves (ANSSI) : Couplages de signaux parasites et d'interfaces radio: du PoC à la caractérisation

- [14h25-14h50] Pierre Ayoub (LAAS): BlueScream: Screaming Channels on Bluetooth Low Energy

- [14h50-15h15] Valentin Barbaza (LIP6): Stealing AI Model Weights Through Covert Communication Channels

Pause

- [15h30-15h55] Emma Bothereau (IRISA): Why RF Fingerprinting Needs Better Data, Not Bigger Models

- [15h55-16h20] Yehya Nasser (LabSTICC): Power Consumption Analysis for Reverse Engineering Digital Modulation: A Novel Approach to Physical Layer Attacks on Communication Systems

- [16h20-16h45] Mohamed Alla Eddine Bahi (IETR): Attaques sur les horloges : vecteur émergent d'exfiltration de données depuis un système air-gapped

Fin prévue à 17h

Résumés des contributions

- Aurélien Francillon (Eurecom) : EM emissions: from an historical point of view to screaming channels. This presentation explores discoveries in the domain of wireless and electromagnetic security. We begin with how some physics experiments led to the development of the "Theremin" - a unique musical instrument - and subsequently to the creation of a surprising eavesdropping device. We will then proceed to cover the TEMPEST program, various devices of the "ANT catalog", and how traditional electromagnetic side channels are exploited against cryptographic systems. We will then introduce "Screaming Channels" which integrate classic electromagnetic sidechannels with radio technologies and some recent results in the area.

- Valeria Loscri (INRIA) : Finding a Needle in a (Spectrum) Haystack: Multi-Band Multi-Device Radio Fingerprinting. Abstract: The ever-increasing number of connected devices makes real-world connected scenarios quite complex, with several devices communicating simultaneously over multiple frequency channels. In such complex, interfered environments it is paramount to capture Wideband Radio Frequency signals that contain overlapping transmissions and extract hardware-related features unique for each device across the spectrum. Based on these considerations, it is possible to design a multi-band, multi-device fingerprinting approach, by training a Machine Learning model to learn these multi-band fingerprints with individual devices. In this talk, this complex and more realistic scenario is addressed and a multi-band multi-device identification approach, mapping each transmitter to a distinct multi-channel signature is presented.

- Philippe Besnier (IETR) : Détection de sources de champs électromagnétiques à proximité immédiate ou à distance : mécanismes élémentaires de couplage et la question de leur quantification. Résumé : Les couplages électromagnétiques, involontaires ou non, peuvent être à l'origine de signaux induits aux bornes de capteurs placés, selon les cas, à proximité immédiate ou même à distance de la source donnant naissance à ce couplage et dont les caractéristiques peuvent permettre de mettre à jour des informations confidentielles. Le champ électromagnétique ayant pour source les courants et charges électriques, support de l'information même, cette vulnérabilité est potentielle. Elle n'en est pas moins variable selon différentes caractéristiques de ces sources elle-mêmes et plus généralement des mécanismes de couplage plus ou moins présents selon les règles de conception des électroniques à différentes échelles. Nous évoquerons différents mécanismes élémentaires qui concourent potentiellement à la détection de signaux compromettants. Certains d'entre eux peuvent être subis par conception d'autres peuvent être créés à dessein. Au passage, nous illustrerons que leur description qualitative est plus aisément accessible qu'une description quantitative qui suppose à la fois de disposer de modèles (exhaustifs ou comportementaux) incluant le triptyque source-chemin de couplage- récepteur ainsi que des données d'entrée du modèle. L'analyse de risque a priori sans passer par le crible du banc d'essai n'est donc pas pour l'instant à la portée et représente un défi important et intéressant à relever.

- Emmanuel Cottais, José Lopes Esteves (ANSSI) : Couplages de signaux parasites et d'interfaces radio: du PoC à la caractérisation. Résumé : La colocalisation de traitements de données sensibles avec des interfaces de communication radio peut donner lieu à des interactions parasites indésirables. Cela a été démontré dans le cas où ces fonctions sont intégrées dans un systèmes sur puce mixte, augmentant significativement la distance d'une attaque par canaux auxiliaires sur un cryptosystème. Dans cette présentation, nous proposons une démarche expérimentale démontrant ce type d'interactions entre deux systèmes embarqués différents et résultant en une transposition en fréquence et une amplification de signaux parasites compromettants.

- Pierre Ayoub (LAAS) : BlueScream: Screaming Channels on Bluetooth Low Energy. In recent years, a class of wireless devices has been demonstrated to be vulnerable to a new side-channel attack called Screaming Channels. This attack exploits distant electromagnetic side channels up to a few meters, when a coupling occurs between the digital activity and the radio transceiver of a system. This can happen in mixed-signal chips, where both digital and analog parts reside on the same silicon die. Until now, the Screaming Channel attack has mainly been demonstrated using custom firmware used in laboratory conditions or simple protocols -- e.g., Google Eddystone. In this paper, we evaluate an end-to-end Screaming Channel attack on a real-world firmware running on an off-the-shelf and popular Bluetooth Low Energy stack. By doing a careful analysis of Bluetooth Low Energy to find how to make the victim device leak, our results show that an attacker can manipulate the protocol such that a Screaming Channel leak happens during a radio transmission. Finally, we conducted one successful full-key recovery attack against AES using instrumented firmware and a partial-key recovery using stock firmware.

- Valentin Barbaza (LIP6) : Stealing AI Model Weights Through Covert Communication Channels. AI models are valuable IP, making model stealing a serious threat. We present a novel attack targeting wireless devices equipped with AI hardware accelerators. The attack unfolds in two phases. First, a hardware Trojan secretly leaks model weights through a covert communication channel. Second, a nearby wireless device intercepts normal transmissions to gradually reconstruct the full weight matrix. The attack is model- and hardware-agnostic, demonstrated on four diverse AI models. We analyze bit error rates, propose an error mitigation technique, evaluate extraction time and accuracy, and discuss potential defense mechanisms.

- Emma Bothereau (IRISA) : Why RF Fingerprinting Needs Better Data, Not Bigger Models. Abstract: Recent advances in Radio Frequency Fingerprint Identification have demonstrated impressive classification per formance, often relying on deep neural networks. However, such approaches remain too computationally intensive for deployment on resource-constrained IoT devices. In this work, we revisit Fully Connected Neural Networks (FCNNs) and show that a simple one-hidden-layer FCNN can achieve competitive performance, requiring at least 5× fewer FLOPs and inference time than state-of-the-art architectures, with only a marginal drop in F1-score. More importantly, our results reveal that despite their simplicity, our FCNNs exhibit comparable resilience to channel and device variability comparable to more complex architectures. This suggests that the current emphasis on increasing model size may be misguided. Rather than continuously increasing model depth or sophistication, our results highlight the importance of reexamining how datasets are designed and used in evaluation.

- Yehya Nasser (LabSTICC) : Power Consumption Analysis for Reverse Engineering Digital Modulation: A Novel Approach to Physical Layer Attacks on Communication Systems. Abstract: Physical layer security is a critical aspect of embedded wireless communication devices, particularly in military, civil, intelligence, and security applications. Ensuring secure communication at this layer is essential to prevent unauthorized access and exploitation of vulnerabilities. While many existing techniques focus on the transmitted signal, they often overlook potential side-channel vulnerabilities that arise when an attacker gains access to the device itself. In this work, we propose a novel approach to enhancing physical layer security by demonstrating the feasibility of differentiating modulation schemes through power consumption analysis (PCA). Using a Field Programmable Gate Array (FPGA), we implemented various modulation schemes and measured the associated power consumption traces. Based on these measurements, we developed a classification algorithm using the gradient-boosted decision tree method. Our approach achieved a classification accuracy of approximately 99%, highlighting the potential of power analysis as both a tool for identifying vulnerabilities and strengthening security in embedded wireless communication devices.

- Mohamed Alla Eddine Bahi (IETR) : Attaques sur les horloges : vecteur émergent d'exfiltration de données depuis un système air-gapped. Résumé: Les circuits d'horloge (clocks), qui génèrent les signaux de synchronisation pour le CPU, les bus, les mémoires et les périphériques, sont conçus pour être peu accessibles via logiciel. À travers nos travaux, nous avons démontré qu'ils peuvent néanmoins constituer une surface d'attaque : soit en étant directement manipulés (lorsque des registres ou mécanismes de contrôle existent), soit en étant exploités comme source ou comme mélangeur d'émissions électromagnétiques (EM), permettant ainsi d'exfiltrer de l'information depuis des systèmes isolés.